Offensive Security · Wien · Klagenfurt

Prävention statt

Reaktion

Penetration Testing · Red Teaming · Cloud Security

Technische Tiefe, Präzision und Verlässlichkeit in der Cybersecurity.

Schritt 1

Kennenlernen & Zieldefinition

In einem kurzen Erstgespräch klären wir Ihre Sicherheitsziele, Systeme und Erwartungen. Dabei geht es nicht um technische Details, sondern um ein gemeinsames Verständnis, wie wir den größten Mehrwert für Ihr Unternehmen schaffen können.

- 15–20 Minuten Videocall

- Vertraulich & unverbindlich

- Klare Zieldefinition

Schritt 2

Scoping & Angebot

Auf Basis der besprochenen Systeme definieren wir gemeinsam den Prüfrahmen – klar, realistisch und auf Ihre Geschäftsziele abgestimmt. Sie erhalten ein transparentes Angebot, das Aufwand und Mehrwert in Balance bringt.

- Individuelle Risikobetrachtung

- Transparente Kalkulation

- Fokus auf Relevanz statt Umfang

Schritt 3

Technische Durchführung

Unsere Pentester simulieren gezielte Angriffe unter realen Bedingungen – dokumentiert, reproduzierbar und stets in Abstimmung mit Ihnen. So erhalten Sie nachvollziehbare Ergebnisse ohne Betriebsstörungen.

- Reale Angriffssimulationen

- Sichere Testkoordination

- Detaillierte technische Nachweise

Schritt 4

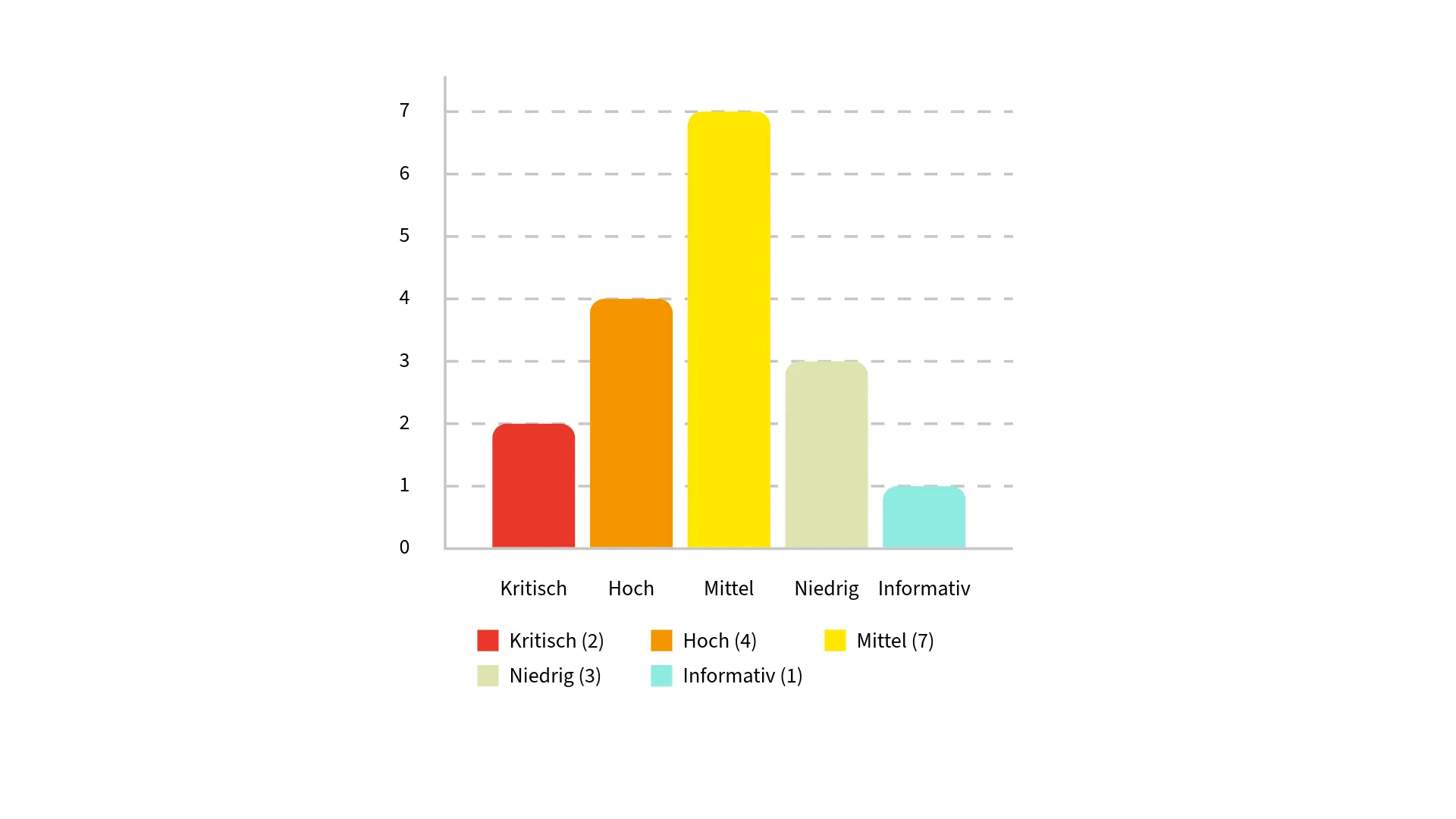

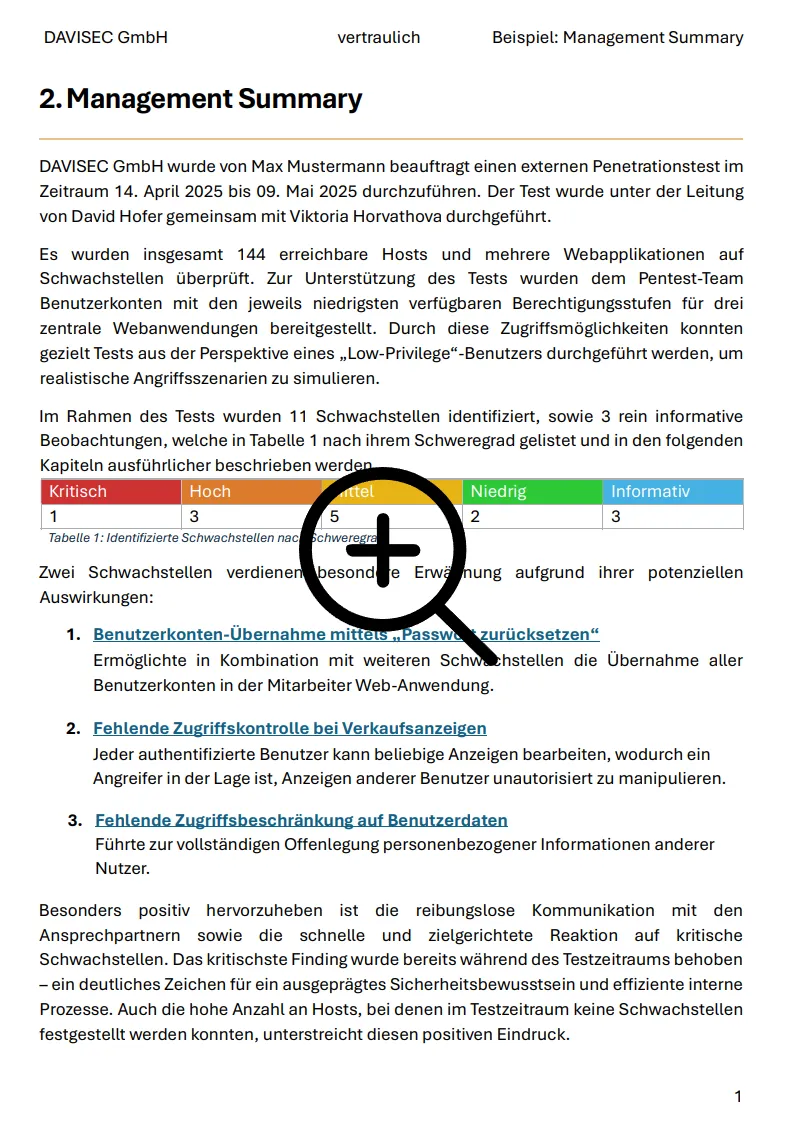

Management Summary & Maßnahmenplan

Sie erhalten einen klar strukturierten Bericht mit Risikoeinschätzung, technischer Dokumentation und priorisierten Handlungsempfehlungen – zugeschnitten auf IT-Verantwortliche und Management gleichermaßen.

Unsere Dienstleistungen

Externer Pentest

Realistische Angriffssimulation aus dem Internet, um Schwachstellen in öffentlich erreichbaren Systemen frühzeitig zu erkennen und abzusichern.

Mehr erfahren →Interner Pentest

Simulation eines kompromittierten Mitarbeiters oder Geräts innerhalb des Netzwerks zur Aufdeckung interner Sicherheitslücken und Fehlkonfigurationen.

Mehr erfahren →Active Directory Assessment

Tiefgehende Analyse der AD-Umgebung zur Erkennung von Berechtigungsfehlern, Delegationsrisiken und potenziellen Angriffspfaden innerhalb der Domäne.

Mehr erfahren →Azure / M365 Security Assessment

Technische Überprüfung von Azure AD / M365 auf Fehlkonfigurationen, übermäßige Berechtigungen und fehlende Sicherheitsrichtlinien in Cloud-Identitäten.

Mehr erfahren →Applikations- / API-Pentest

Detaillierte Prüfung von Web-, Mobile- oder API-Schnittstellen auf Schwachstellen in Authentifizierung, Logik und Eingabevalidierung.

Mehr erfahren →Awareness Schulungen

Individuell entwickelte Awareness-Schulungen mit aktuellen Themen wie KI, Social Engineering und Phishing – praxisnah und nachhaltig wirksam.

Mehr erfahren →Red / Purple Teaming

Kombination aus realistischen Angriffen und gemeinsamer Verteidigungsanalyse zur ganzheitlichen Bewertung der Detektions- und Reaktionsfähigkeit.

Mehr erfahren →Backup Assessment

Technische und organisatorische Überprüfung von Backup-Systemen hinsichtlich Integrität, Wiederherstellbarkeit und Schutz vor Ransomware.

Mehr erfahren →AI-Verordnung Beratung

Beratung zur Umsetzung der EU-AI-Verordnung mit Fokus auf Risikoanalyse, Sicherheitsmaßnahmen und Compliance-Anforderungen im KI-Einsatz.

Mehr erfahren →Über uns

DAVISEC GmbH vereint offensive und defensive Cybersicherheit. Gegründet von Viktoria Horvathova und David Hofer – zwei Expert:innen mit komplementärem Fokus, die Unternehmen helfen, sich gegen moderne Angriffe resilient aufzustellen.

Viktoria Horvathova

Defensive Security & Awareness

Viktoria ist Penetration Testerin und Awareness-Expertin mit internationaler Erfahrung bei einem der führenden globalen Beratungsunternehmen. Bei DAVISEC kombiniert sie technische Expertise mit didaktischem Feingefühl – von realistischen Penetrationstests bis hin zu maßgeschneiderten Awareness-Schulungen für eine starke Sicherheitskultur.

LinkedIn

David Hofer

Offensive Security & Red Teaming

David ist Experte für Red Teaming, Active Directory und Cloud Exploitation mit über zehn Jahren Erfahrung in der IT- und Cybersecurity. Vor seiner Tätigkeit bei DAVISEC war er als Penetration Tester bei einem der Big-Four-Beratungsunternehmen tätig. Heute entwickelt er realistische Angriffssimulationen, die Schwachstellen präzise und nachvollziehbar offenlegen und Unternehmen helfen, ihre Sicherheitsmaßnahmen gezielt zu verbessern.

LinkedInZertifizierungen & Qualifikationen

Karriere & Kooperationen

Wir sind stets auf der Suche nach talentierten Penetrationstestern und Red Teamern, die mit Leidenschaft, Präzision und Verantwortung an realen Sicherheitsprojekten arbeiten möchten. Egal ob Berufseinsteiger oder erfahrener Experte – bei DAVISEC zählt Kompetenz, Teamgeist und ein hohes Qualitätsbewusstsein.

Aktuelle Möglichkeiten

- • Junior Pentester (m/w/d) – Teilzeit / Werkstudent

- • Red Team Trainee (m/w/d) – Praktikum / Berufseinstieg

- • Kooperationen mit Freelancern & Security Researchers

Wir arbeiten remote-first, technisch anspruchsvoll und mit höchstem Anspruch an Qualität und Diskretion. Wenn du glaubst, dass du zu DAVISEC passt, bewirb dich mit deinem Lebenslauf und einem kurzen Motivationsschreiben – gern ergänzt um Projekte oder Research-Beispiele, die dich begeistern.

Wir legen großen Wert auf Diskretion – deine Bewerbung wird selbstverständlich vertraulich behandelt.

Stimmen unserer Kunden

“Das Red Teaming von DAVISEC hat uns eindrucksvoll gezeigt, wie ein echter Angriff auf unser Unternehmen aussehen könnte und wo noch Verbesserungsbedarf besteht. Die Handlungsempfehlungen waren konkret, verständlich und praxisorientiert – die Zusammenarbeit professionell und zugleich sehr angenehm.”

CISO eines Energieversorgers (Österreich)

“Die Zusammenarbeit mit DAVISEC war fokussiert und lösungsorientiert. Technisch auf höchstem Niveau – mit klarer Struktur, strategischem Weitblick und einem echten Verständnis dafür, was für unser Unternehmen relevant ist”

Leiter IT-Security eines Industrieunternehmens

“Die Awareness-Schulungen von DAVISEC waren praxisnah, interaktiv und perfekt auf unsere Mitarbeiter abgestimmt. Besonders die realistischen Beispiele haben die Inhalte greifbar gemacht – selbst Tage später wurde im Unternehmen noch darüber gesprochen. Wir freuen uns schon auf das nächste Jahr – die Wiederbeauftragung war für uns selbstverständlich”

Geschäftsführer eines Finanzdienstleisters

Hinweis: Aus Gründen der Vertraulichkeit werden Referenzen anonymisiert dargestellt. Bei konkreten Projektanfragen können auf Wunsch – nach Freigabe durch unsere Kunden – branchenbezogene Referenzen und Ansprechpartner übermittelt werden.

Kontakt aufnehmen

Rufen Sie uns direkt an oder nutzen Sie das nachstehende Kontaktformular – wir melden uns persönlich und zeitnah bei Ihnen.

Externer Pentest

Angriffssimulation aus dem Internet auf Ihre Systeme – um Schwachstellen zu erkennen, bevor es Angreifer tun.

Mehr erfahren →×

Externer Penetrationstest

Angriffssimulation aus dem Internet

Beim externen Penetrationstest simulieren wir gezielte Angriffe auf Ihre öffentlich erreichbaren Systeme – beispielsweise Webserver, VPN-Gateways oder E-Mail-Dienste. Ziel ist es, kritische Schwachstellen zu identifizieren, bevor sie von realen Angreifern ausgenutzt werden.

Prüf-Schwerpunkte

- Technische Schwachstellenanalyse (OWASP, CVE)

- Fehlkonfigurationen & veraltete Softwarestände

- Unsichere Authentifizierungsmechanismen

- Erkennung von Daten- und Informationslecks

Zielsetzung

Das Ergebnis ist ein klar priorisierter Maßnahmenkatalog mit konkreten technischen Handlungsempfehlungen. Sie erhalten nachvollziehbare Nachweise und einen strukturierten Bericht – ideal für Audits, ISO 27001 oder NIS2.

Interner Pentest

Simulation eines internen Angreifers – zur Aufdeckung von Schwachstellen innerhalb Ihrer Infrastruktur.

Mehr erfahren →×

Interner Penetrationstest

Simulation eines kompromittierten Mitarbeiters

Beim internen Penetrationstest simulieren wir Angriffe aus der Perspektive eines bereits im Unternehmensnetzwerk befindlichen Angreifers – z. B. nach einem erfolgreichen Phishing-Angriff oder dem Diebstahl eines Laptops. Ziel ist es, Schwachstellen und mögliche Laterale Bewegungen (Lateral Movement) im internen Netzwerk aufzudecken.

Prüf-Schwerpunkte

- Lateral Movement und Privilege Escalation innerhalb des Netzwerks

- Unsichere Dienste, SMB-Freigaben und lokale Administratorrechte

- Offenliegende Zugangsdaten, Tokens oder gespeicherte Credentials

- Analyse von Netzwerksegmentierung und internen Schutzmechanismen

Zielsetzung

Das Ziel des internen Pentests ist es, realistische Angriffswege zu identifizieren, kritische Berechtigungsfehler sichtbar zu machen und technische wie organisatorische Maßnahmen zur Absicherung Ihrer internen Infrastruktur abzuleiten – inklusive Priorisierung nach Risiko.

Active Directory Assessment

Sicherheitsanalyse Ihrer AD-Umgebung – Identifikation von Berechtigungsfehlern, Misskonfigurationen und Angriffspfaden.

Mehr erfahren →×

Active Directory Assessment

Sicherheitsanalyse und Härtung Ihrer AD-Umgebung

Im Rahmen eines Active Directory Assessments analysieren wir die Sicherheitsstruktur Ihrer Windows-Domäne – von Berechtigungen über Gruppenrichtlinien bis zu Delegationen und Zertifikatdiensten. Ziel ist es, Angriffspfade und Privilegieneskalationen sichtbar zu machen, bevor Angreifer sie nutzen können.

Prüf-Schwerpunkte

- Berechtigungsstrukturen und Delegationen (z. B. AdminSDHolder, ACLs)

- Analyse von Active Directory Certificate Services (AD CS) auf ESC-Misskonfigurationen

- Identifikation privilegierter Konten und übermäßiger Berechtigungen

- Bewertung von Gruppenrichtlinien (GPOs), Admin-Tiering und Schutzmechanismen

Zielsetzung

Das Assessment liefert eine klare Risikoübersicht Ihrer AD-Umgebung mit Fokus auf Angriffspfade, Berechtigungsmodelle und Schwachstellen in der Delegation. Das Ergebnis ist ein strukturierter Maßnahmenplan zur nachhaltigen Härtung des Active Directory – technisch und organisatorisch.

Azure / M365 Assessment

Sicherheitsbewertung Ihrer Microsoft-Cloud-Umgebung – Fokus auf Identitäten, Berechtigungen und Konfiguration.

Mehr erfahren →×

Azure / M365 Security Assessment

Sicherheitsanalyse Ihrer Cloud-Identitäten und Dienste

Im Rahmen des Azure / Microsoft 365 Assessments analysieren wir Ihre Cloud-Umgebung auf Fehlkonfigurationen, übermäßige Berechtigungen und unsichere App-Integrationen. Der Fokus liegt auf Azure AD / Entra ID, Exchange Online, SharePoint, Teams und Conditional Access – also den zentralen Komponenten Ihrer Identitäts- und Zugriffsinfrastruktur.

Prüf-Schwerpunkte

- Analyse von Identitäts- und Zugriffsrichtlinien (Conditional Access, MFA, Sign-In Risks)

- Überprüfung privilegierter Rollen und App-Registrierungen auf Missbrauchspotenzial

- Sicherheitskonfiguration von Azure Ressourcen (Storage, VMs, Network Security Groups)

- Erkennung unsicherer Drittanbieter-Integrationen und Shadow IT Apps

Zielsetzung

Das Assessment liefert eine klare Übersicht über Schwachstellen und Risikobereiche in Ihrer Microsoft-Cloud-Umgebung. Sie erhalten konkrete Maßnahmen zur Härtung von Identitäten, Applikationen und Richtlinien – mit besonderem Fokus auf NIS2-, ISO 27001- und Microsoft Best Practices.

Applikations- / API-Pentest

Tiefgehende Sicherheitsprüfung Ihrer Webanwendungen, mobilen Apps oder APIs auf technische und logische Schwachstellen.

Mehr erfahren →×

Applikations- / API-Pentest

Sicherheitsanalyse Ihrer Anwendungen und Schnittstellen

Beim Applikations- und API-Pentest prüfen wir Ihre Anwendungen – ob Web, Mobile oder Backend – auf Schwachstellen in Logik, Authentifizierung und Datenverarbeitung. Grundlage sind OWASP Top 10 sowie aktuelle Angriffsvektoren aus der Praxis.

Prüf-Schwerpunkte

- Injection-, Deserialization- und Input-Validation-Schwachstellen

- Schwächen in Authentifizierung, Session-Management und Token-Handling

- Logikfehler und Berechtigungsprobleme (IDOR, Broken Access Control)

- Unsichere API-Kommunikation und fehlerhafte Endpoint-Absicherung

Zielsetzung

Ziel des Tests ist die frühzeitige Erkennung kritischer Schwachstellen, die zu Datenmanipulation, unerlaubtem Zugriff oder Systemkompromittierung führen können. Sie erhalten einen technisch fundierten Bericht mit klar priorisierten Handlungsempfehlungen zur Absicherung Ihrer Anwendungen.

Awareness Schulungen

Interaktive Trainings zur Erhöhung des Sicherheitsbewusstseins Ihrer Mitarbeiterinnen und Mitarbeiter.

Mehr erfahren →×

Awareness Schulungen

Interaktive Trainings & Sicherheitsbewusstsein im Unternehmen

Unsere Awareness Schulungen sensibilisieren Ihre Mitarbeitenden für reale Angriffsszenarien wie Phishing, Social Engineering oder den unsachgemäßen Umgang mit sensiblen Informationen. Ziel ist es, Sicherheitsbewusstsein praxisnah und nachhaltig zu fördern – ohne langweilige PowerPoint-Folien.

Trainings-Schwerpunkte

- Erkennen und Melden von Phishing- & Social-Engineering-Angriffen

- Sicherer Umgang mit Passwörtern, 2FA und vertraulichen Daten

- Interaktive Praxisübungen & Live-Demos typischer Angriffe

- Maßgeschneiderte Inhalte für verschiedene Zielgruppen (IT, HR, Management)

Zielsetzung

Unsere Awareness-Programme stärken Ihre „Human Firewall“. Durch interaktive Szenarien, Live-Simulationen und realitätsnahe Beispiele werden Mitarbeitende befähigt, Bedrohungen selbstständig zu erkennen und richtig zu reagieren.

Red / Purple Teaming

Realistische Angriffssimulationen zur Überprüfung von Erkennungs- und Abwehrfähigkeiten Ihrer Organisation.

Mehr erfahren →×

Red / Purple Teaming

Realistische Angriffssimulation & Detection-Verbesserung

Beim Red Teaming wird ein gezielter Angriff auf Ihr Unternehmen simuliert – so realitätsnah wie möglich, jedoch vollständig autorisiert und kontrolliert. Ziel ist nicht nur das Finden von Schwachstellen, sondern das Testen Ihrer gesamten Sicherheitskette – von Prävention bis Detection und Response.

Red Team Schwerpunkte

- Simulierte Angriffe auf Infrastruktur, Identitäten & Cloud-Umgebungen

- Nutzung realer Taktiken, Techniken & Prozeduren (TTPs) nach MITRE ATT&CK

- Nachbildung realer Angriffspfade (z. B. Phishing → Lateral Movement → Exfiltration)

Purple Team Ansatz

Beim Purple Teaming arbeiten Red- und Blue Team eng zusammen. Jede simulierte Attacke wird gemeinsam analysiert, um Detection Rules, Logging und Incident Response gezielt zu verbessern. Das Ergebnis: spürbar höhere Resilienz gegenüber echten Angriffen.

Zielsetzung

Durch Red & Purple Teaming gewinnen Sie objektive Einsicht in Ihre tatsächliche Verteidigungsfähigkeit. Sie erhalten konkrete Verbesserungsempfehlungen für Ihre Detection-, Response- und Hardening-Prozesse – abgestimmt auf aktuelle Bedrohungen und Compliance-Anforderungen (z. B. NIS2, ISO 27001).

Backup Assessment

Analyse Ihrer Backup-Strategie hinsichtlich Sicherheit, Wiederherstellbarkeit und Ransomware-Resilienz.

Mehr erfahren →×

Backup Assessment

Überprüfung Ihrer Datensicherungs- und Wiederherstellungsstrategie

Ein kompromittiertes oder unbrauchbares Backup kann im Ernstfall den Unterschied zwischen rascher Wiederherstellung und Totalverlust bedeuten. Unser Backup Assessment überprüft, ob Ihre Sicherungsprozesse robust, manipulationssicher und im Katastrophenfall tatsächlich einsatzfähig sind.

Prüf-Schwerpunkte

- Zugriffsschutz, Isolierung und Berechtigungsmanagement von Backup-Systemen

- Analyse physischer und cloudbasierter Speicherziele (Immutability, Offsite-Strategie)

- Restore-Tests & Verfügbarkeit im Ernstfall

- Erkennung von Risiken durch Ransomware, Fehlkonfiguration oder veraltete Verfahren

Zielsetzung

Das Ziel ist die objektive Bewertung Ihrer Backup-Resilienz und die Ableitung klarer Handlungsempfehlungen. Auf Wunsch führen wir auch Restore-Simulationen und eine Bewertung gemäß BSI-Empfehlungen oder ISO 27001-Controls durch – inklusive Priorisierung nach Kritikalität und Risiko.

AI-Verordnung Beratung

Unterstützung bei der Umsetzung der EU-AI-Verordnung (AI Act) und der Einhaltung technischer und rechtlicher Anforderungen.

Mehr erfahren →×

AI-Verordnung Beratung

DSGVO-konforme & sichere Implementierung von KI-Systemen

Mit Inkrafttreten der EU-Verordnung zur Künstlichen Intelligenz (AI Act) stehen Unternehmen vor der Herausforderung, technische, organisatorische und rechtliche Anforderungen in Einklang zu bringen. Wir begleiten Sie dabei, Ihre KI-Systeme compliance-konform, sicher und nachvollziehbar zu gestalten.

Beratungs-Schwerpunkte

- Risiko- und Klassifizierung nach AI Act (Hochrisiko-, begrenztes Risiko-Systeme)

- Technische & organisatorische Anforderungen (Transparenz, Datenqualität, Logging)

- Datenschutz- und Sicherheitsbewertung in Verbindung mit DSGVO / ISO 27001

- Erstellung von Compliance-Nachweisen & technischer Dokumentation

Zielsetzung

Wir sorgen für Verständlichkeit, Rechtssicherheit und technische Umsetzbarkeit Ihrer KI-Projekte. Gemeinsam entwickeln wir eine Roadmap zur AI-Act-Konformität – praxisnah, audit-fähig und abgestimmt auf Ihre bestehenden Prozesse.